Ce qu’il faut retenir…

Les spywares sont des logiciels malveillants espions dont les modes d’infection passent régulièrement par les points d’accès suivants :

Les téléchargements passifs : les victimes cliquent sur un lien ou une pièce jointe inconnus dans un e-mail, qui lance à son tour une pièce jointe exécutable ou redirige vers un site web qui télécharge et exécute un programme (clickjacking) ; elles visitent un site web malveillant et consultent une page ou une bannière publicitaire qui entraîne un téléchargement non consenti (bait and switch), etc.

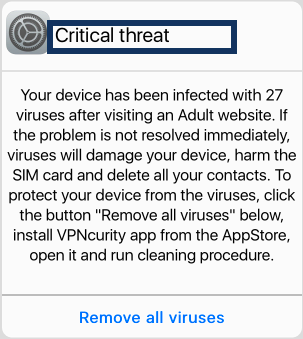

Le marketing agressif : sous prétexte de nouveaux programmes utilitaires à télécharger (des appâts qui prennent la forme de nouveaux produits de sécurité ou d’optimisateurs), les victimes installent intempestivement dans leurs appareils des logiciels espions pour avoir accès aux fonctionnalités qu’elles recherchent.

Les packs logiciels : certains programmes dissimulent des modules complémentaires, des plugins, des extensions. Apparaissant à tort comme indispensables, ils peuvent également dissimuler des spywares, qui perdurent même après leur désinstallation supposée.

Les programmes malveillants : les chevaux de Troie, les virus et les portes dérobées sont autant de menaces en arrière-plan qui permettent de contourner les contrôles de sécurité et qui peuvent détecter et mémoriser les frappes de clavier (keylogging), enregistrer des vidéos, espionner des conversations vocales (eavesdropping), capturer des messages instantanés, accéder à des dossiers sauvegardés, se propager sur tous les ordinateurs connectés au réseau, etc.