Ce qu’il faut retenir…

Plusieurs techniques d’ingénierie sociale en ligne sont utilisées pour leurrer les victimes et les inciter à communiquer leurs données sensibles :

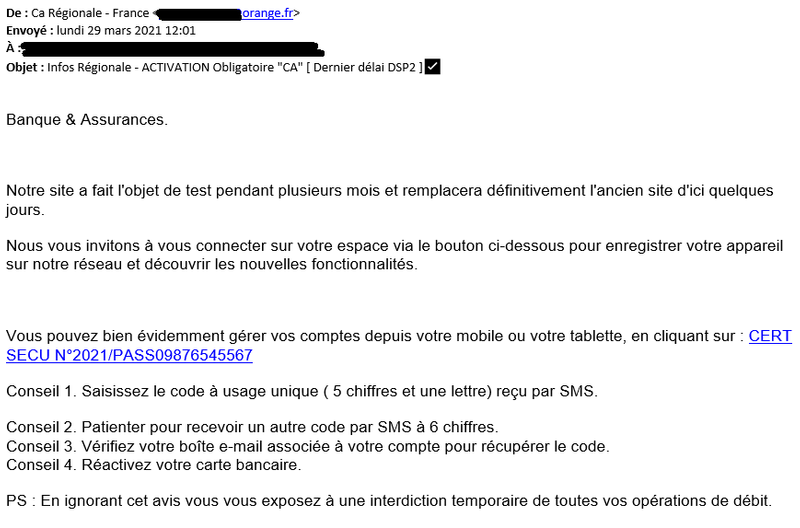

- L’hameçonnage (phishing) s’appuie sur un message électronique frauduleux qui présente toutes les apparences d’un message authentique provenant d’une source fiable et qui incite le destinataire à cliquer sur un lien suspect, à télécharger une pièce jointe malveillante ou à partager directement ses informations personnelles ou financières. Nous parlons de phishing lorsqu’il s’agit de fraude par email, de smishing par sms, de vishing par appel téléphonique et de quishing par QR code.

- Le harponnage (spear-phishing) est une variante très efficace de l’hameçonnage qui vise à collecter en amont des informations sur une victime bien ciblée afin de personnaliser le message qui lui est envoyé (par exemple en liant l’objet du courriel et le corps du message à son activité). Est souvent invoqué un caractère d’urgence dans le message de manière à assaillir la personne, l’exhortant à “agir avant qu’il ne soit trop tard”, annihilant ainsi sa capacité de réflexion.

- L’appâtage (baiting) est une méthode un peu différente car elle sous-tend l’utilisation d’un composant physique, comme par exemple une clé USB qui contient un maliciel, et mise sur la curiosité de la victime pour la brancher sur son ordinateur, ce qui exécutera automatiquement le code malveillant, donnant accès à ses activités en ligne et hors ligne, dossiers personnels, etc.

- Le faux-semblant (pretexting) consiste à mobiliser un prétexte solide pour rentrer en contact avec la victime. Pour cela, le cyberharceleur emprunte généralement les traits d’une figure d’autorité ou d’un tiers de confiance (une banque, une compagnie d’assurance, l’administration fiscale, etc.) qui nécessite que la cible confirme son identité (par son numéro de téléphone, par son adresse mail, par des informations relatives au service qu’elle utilise, etc.) afin de débloquer une situation problématique.