Ce qu’il faut retenir…

Un amalgame entre une attaque DoS (Denial of Service) et une attaque DDoS (Distributed Denial of Service) peut parfois prêter à confusion, alors que certains paramètres caractéristiques permettent pourtant de les dissocier :

- Signification : DoS signifie « Déni de service » / DDoS signifie « Déni de service distribué »

- Source : L’attaque DoS est issue d’une source simple (un ordinateur) / L’attaque inonde les systèmes de très nombreuses requêtes venant de plusieurs ordinateurs qui sont combinées ensemble pour former un gigantesque botnet

- Vitesse : L’attaque DoS est plus lente qu’une attaque DDoS / L’attaque DDoS est plus rapide que l’attaque DoS

- Contrôle : Une attaque DoS peut être bloquée plus facilement car un seul système est utilisé / L’attaque DDoS est plus compliquée à bloquer car elle provient de plusieurs emplacements

- Traçage : Les attaques DoS sont faciles à tracer car elles sont plus faciles à exécuter / Les attaques DDoS sont difficiles à tracer car elles affectent grandement les systèmes touchés et l’espoir de localiser la source de l’attaque est assez faible

- Volume : Le volume de trafic de données dans l’attaque DoS est inférieur à celui des attaques DDoS car il est exécuté à partir d’un seul système / Les attaques DDoS permettent à l’attaquant d’envoyer un plus grand trafic de données vers le réseau victime

De manière générale, les attaques DoS et DDoS peuvent être regroupées ainsi :

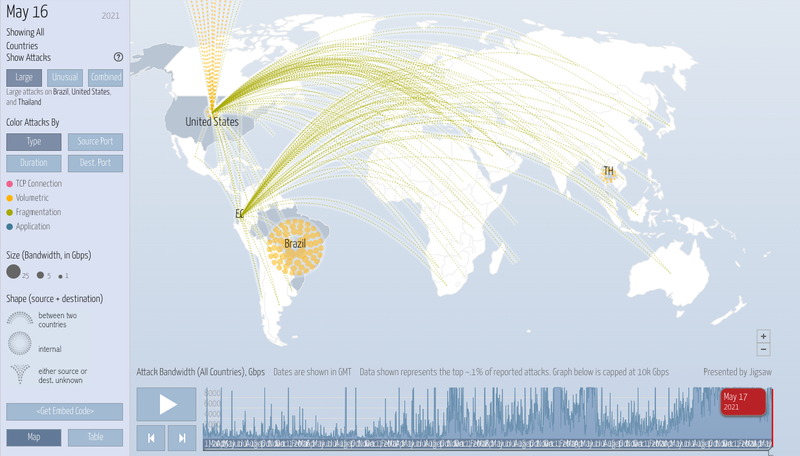

- L’attaque sur le volume : Il s’agit de submerger une cible par un afflux élevé de paquets ou de connexions (UDP, ICMP, ..), saturant ainsi sa bande passante et qu’elle soit dans l’impossibilité de traiter le trafic et s’effondre.

- L’attaque par le protocole : Elle vise les ressources du réseau afin de saturer les connexions. Certaines spécificités de protocole (connexion en plusieurs temps) permettent à l’attaquant de commencer une requête, sans la finir, et ainsi submerger la cible de requête non aboutie.

- L’attaque d’application : Ces attaques visent les applications plutôt que le réseau.