Ce qu’il faut retenir…

Une recherche empirique menée par un collectif de scientifiques de Cornell Tech (Chatterjee ; 2018) sur les dispositifs espions et de surveillance utilisés dans le contexte de violences conjugales démontrent que plusieurs procédés numériques peuvent être déployés par les agresseurs.

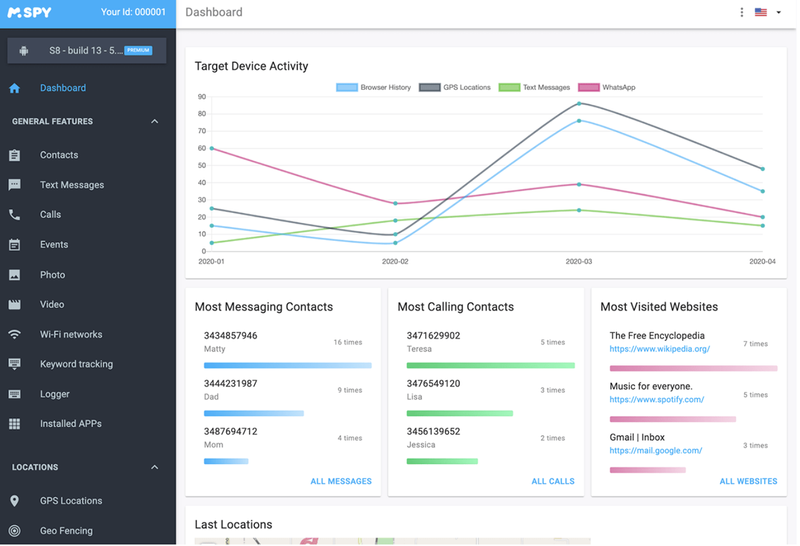

- Les logiciels espions, difficilement détectables sur un téléphone (pour certains aucune icône n’est apparente), peuvent en revanche s’installer dès lors qu’il y a un accès physique au téléphone de la victime, ce qui est facilité dans le cadre d’une relation de couple. Cette cybersurveillance à l’insu de la victime permet de prendre connaissance des appels et messages entrants/sortants, de vérifier sa présence sur les différents réseaux sociaux (WhatsApp, Facebook, Messenger, Instagram, Telegram, Tinder, etc.), d’effectuer un suivi GPS, d’avoir accès à certaines données internet tels que l’historique de navigation, les signets de sites web, les réseaux wifi, les emails, le calendar activités, des captations vidéo ou audio, etc.

- Certains logiciels ou applications de type anti-vol de téléphone, anti-vol de clé tel que AirTag, peuvent être détournés de leur usage en vue de surveiller les activités du ou de la partenaire (ou ex).

- Des applications déjà installées sur le téléphone qui activent la géolocalisation (Google maps par exemple) et dont l’historique peut être consulté à distance peuvent être instrumentalisées pour permettre également de surveiller les déplacements de la victime. Seul un accès au mot de passe du cloud de sa ou son conjoint est nécessaire.

- La commande à distance d’appareils connectés peut également être activée, tels que les caméras de surveillance des entrées et de sorties d’un immeuble, les appareils d’assistance personnelle domestiques (Alexa d’Amazon) pour écouter les conversations, etc.