Ce qu’il faut retenir…

La cyber-usurpation est vécue par les victimes comme une véritable dépossession de soi qui les marque généralement longtemps (si ce n’est à vie), épuisées de devoir constamment prouver ce qu’elles assurent être.

Ce vol de l’intimité installe chez elles un sentiment d’inquiétude constante, de honte, mêlés à la peur de découvrir des actes répréhensibles qui auraient été commis à leur insu.

Cette pratique (l’acquisition des données personnelles, leur transformation et leur exploitation frauduleuse) conduit à une forme de dépersonnalisation où la victime devient spectatrice d’une identité réinventée qu’elle n’a pas souhaitée et qui constitue une :

- violation de l’intégrité de ses données : des informations sont modifiées ou créées par des utilisateurs non autorisés ;

- violation de la confidentialité de ses données : des informations sensibles, inappropriées voire compromettantes sont divulguées publiquement sans consentement ;

- violation de la disponibilité de ses données : l’accès aux réseaux ou aux publications est interrompu voire verrouillé.

Certains procédés se distinguent dans la cyber-usurpation.

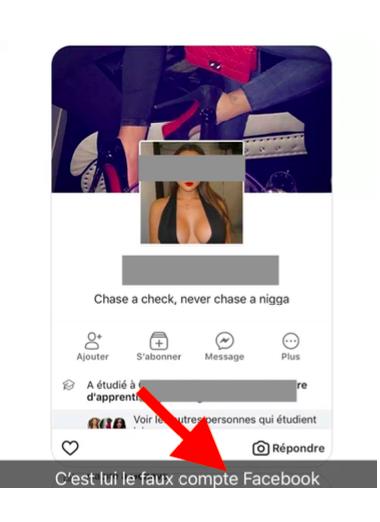

- Le catfishing consiste à utiliser les informations et les photos de quelqu’un pour se créer un faux profil en ligne, dans le but d’entretenir une relation amoureuse à distance.

- Le fraping désigne une intrusion dans les réseaux sociaux d’une victime pour y effectuer des publications en son nom portant atteinte à sa réputation.

- Le twittersquatting désigne une intrusion spécifiquement sur le compte Twitter d’une victime (ou à ouvrir un faux profil) pour y effectuer des publications en son nom portant atteinte à sa réputation.